이전 게시물에서 AWS Management Console Private Access 를 사용해보고, 제한 되는 사항도 확인해봤다.

https://moonganzi.tistory.com/52

AWS Management Console Private Access 살펴보기

2023년 5월 10일 AWS Management Console Private Access 가 정식 출시됐다고 한다. https://aws.amazon.com/ko/about-aws/whats-new/2023/05/aws-management-console-private-access/ Private Access to the AWS Management Console is generally available Tod

moonganzi.tistory.com

그래서 결국 이 기능을 왜 사용할까???

공식 문서에서는 "사용자가 네트워크 내에서 예기치 않은 AWS 계정에 로그인하지 못하도록 하려는 경우에 유용합니다," 라고 설명한다.

어떠한 방식으로 위의 경우에 사용하게 될까???

우선 VPC 엔드포인트에는 정책을 설정할 수 있다. 이 정책을 사용하여 VPC 및 온프레미스 네트워크 내에서 AWS Management Console을 사용할 수 있는 계정 집합을 제한할 수 있다.

VPC 엔드포인트 정책 설정 전에는 모든 계정에 대해 엔드포인트를 통한 Console 접속 및 로그인이 가능하다.

그렇다면 특정 계정에 대해서만 엔드포인트를 통한 Console 접속이 가능하게 정책 설정을 해보자.

아래의 VPC 엔드포인트 정책은 특정 AWS 계정 목록에 대한 로그인을 제한하고 다른 계정에 대한 로그인을 차단한다.

{

"Version": "2012-10-17",

"Statement": [

{

"Effect": "Allow",

"Principal": "*",

"Action": "*",

"Resource": "*",

"Condition": {

"StringEquals": {

"aws:PrincipalAccount": [ "111122223333", "222233334444" ]

}

}

}

]

}VPC 엔드포인트 정책은 아래와 같이 설정 가능하며, 위의 정책으로 Console, Signin에 대한 엔드포인트 설정을 진행해보자. (모든 계정에서 엔드포인트를 통한 콘솔 접속 가능 -> 9로 시작되는 테스트 계정으로만 접속 가능)

설정은 완료했으니, 테스트를 진행해보자.

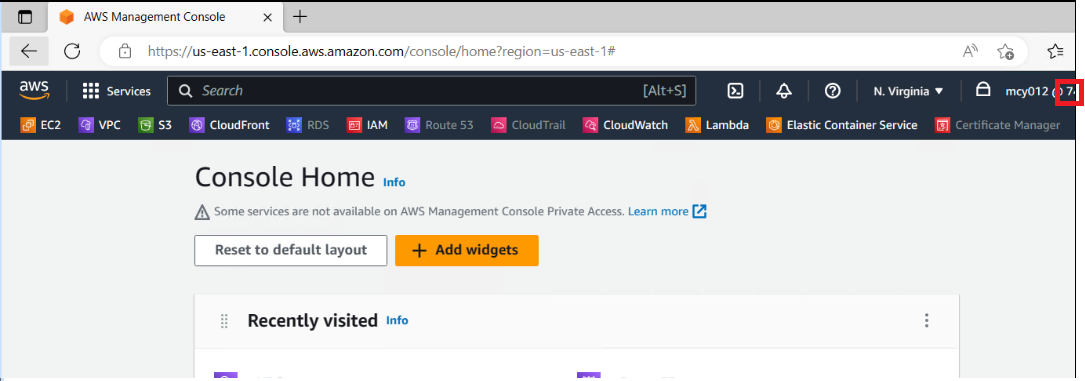

이전 게시글의 테스트 환경과 동일한 환경에서 테스트 진행해보았다.

위에서의 9~ ,7~ 계정에 대해 모두 접속이 가능하던 것과 다르게, 정책에 설정된 9~ 계정이 아닌 7~ 계정에선 아래와 같이 접속이 되지 않는다.

정리해보자면, AWS Management Console Private Access 의 용도는 기대했던 인터넷이 아예 되지않는 환경에서 AWS Managament Console 사용의 용도 보다는, 사용자가 네트워크 내에서 예기치 않은 AWS 계정에 로그인하지 못하도록 하려는 경우에 유용한 기능인 것 같다.

실제 운영환경에서 얼마나 쓰일 지는 잘 모르겠다.

'AWS' 카테고리의 다른 글

| AWS EC2 Instance Connect Endpoint 사용해보기 (0) | 2023.06.28 |

|---|---|

| AWS Config를 사용해서 미사용 EIP 체크 및 자동 삭제 해보기 (0) | 2023.05.24 |

| AWS Management Console Private Access 살펴보기 (0) | 2023.05.19 |

| AWS ALB에 고정 IP 할당 (NLB + ALB) (0) | 2023.05.16 |

| AWS Private Link 써보기 (0) | 2023.05.11 |